Bitte beachten Sie, dass die nachfolgenden Links auf externe Seiten führen. Host Europe übernimmt für die Richtigkeit und die Aktualität der Inhalte keine Verantwortung. Dieser Artikel bezieht sich auf Wordpress Blogs, die auf einem WebHosting-Produkt von Host Europe betrieben werden.

Leider hört man in den letzten Monaten immer öfter von gehackten Webseiten die mit dem CMS (Content Management System) Wordpress erstellt wurden. Aber was genau bedeutet es eigentlich für die Betreiber und Besucher, wenn die Webseite gehackt wurde? Fremde (Hacker und Skriptkiddies) haben über verschiedene Wege Zugriff auf Ihre Webseite erlangt um diese in unterschiedlichen Weisen zu missbrauchen und anderen zu schaden. Dies kann damit beginnen, dass unter Ihrer Domain plötzlich Werbung für Potenzsteigernde Mittel gemacht wird bis hin zu tausenden E-Mails mit fragwürdigem Inhalt. Weiterhin werden infizierte Wordpress Blogs immer öfter dazu genutzt, um gezielte Angriffe auf Systeme dritter auszuüben. Am Ende fällt dies auf Sie zurück, daher ist es wichtig sich im Vorfeld auch über den Aspekt Sicherheit Gedanken zu machen.

Hier möchten wir Ihnen einige wenige, einfache aber sehr wirksame Wege nahelegen, wie Sie sich und auch Ihre Besucher schützen können.

1) Verwenden Sie sichere Passwörter & Benutzernamen

Bitte verwenden Sie immer sichere Passwörter und nach Möglichkeiten auch sichere Benutzernamen. So ist es z.B. nicht ratsam als Benutzernamen „admin“ zu verwenden, auch wenn dies bei der Installation vorgeschlagen wird. Warum? Ganz einfach, weil die meisten Administratoren „admin“ verwenden, so hat der Angreifer schon mal 50% der Daten, die er braucht, um sich im Administratorbereich anzumelden. Nehmen Sie aber z.B. „HostEurope2013“ als Benutzername und dann idealerweise noch „my%pass&is!safe“ als Passwort, macht man es dem Angreifer schwerer, an die Daten zu kommen. Allgemein kann man sagen, verwenden Sie kein Wort als Passwort was in irgendeinem Wörterbuch der Welt vorkommt! Das Gleiche gilt ebenfalls bei den FTP Zugängen oder auch bei den Datenbanken, wobei Sie hier bezüglich des Benutzernamens seitens Host Europe nicht zu 100% frei wählen können, da wir einen Teil bereits vorgeben. Umso wichtiger ist hier die Verwendung sicherer Passwörter. Bitte verwenden Sie nicht die oben angegebenen Daten, diese sollen lediglich verdeutlichen wie Sie eine sichere Konfiguration erstellen! Verwenden Sie bitte eigene Benutzernamen sowie Passwörter! Einen guten Passwortgenerator finden Sie im KIS unter dem Punkt Kundenkonto - Passwort & Nutzername.

2) Halten Sie Ihre Webseite aktuell!

Dies gilt nicht nur für den redaktionellen Teil sondern mindestens genauso für den technischen. Die Entwickler veröffentlichen in unregelmäßigen Abständen Aktualisierungen für dieses CMS. Diese sollten zeitnah auf Ihrer Webseite eingespielt werden, da mit diesen Aktualisierungen Sicherheitslücken geschlossen werden, die im Laufe des Betriebs aufgefallen sind.

Welche Version von Wordpress die aktuellste ist, sehen Sie auf der offiziellen Seite von Wordpress: https://wordpress.org/download/

Hier können Sie in der Regel sehen, welche Versionen von Wordpress sicher sind und noch Updates erhalten: https://wordpress.org/download/releases/

Nun ist es leider so, dass sobald es eine Aktualisierung gibt, auch die potenziellen Angreifer davon erfahren und diese suchen dann nach ggf. vorhandenen neuen Sicherheitslücken. Es ist hier also wirklich wichtig, dass man regelmäßig prüft, ob es Aktualisierungen gibt. Im Wordpress-Backend wird Ihnen in der Menüleiste angezeigt, ob ein Update zur Verfügung steht.

![]()

Klicken Sie nun einfach auf das Symbol und Ihnen werden alle verfügbaren Aktualisierungen angezeigt. Hier werden Ihnen über die eigentlichen Wordpress Updates hinaus auch die Aktualisierungen für die Templates sowie die installierten Plugins angezeigt. Ganz wichtig: Bevor Sie die Aktualisierungen durchführen, erstellen Sie eine Sicherung Ihres Blogs. Falls bei dem Update etwas schief geht, können Sie die Sicherung wieder einspielen und verlieren nicht Ihren gesamten Blog! Sie können gerne über das KIS ein Backup "on the fly" starten. Einen ausführlichen FAQ Artikel zum Thema Backup "on the fly" finden Sie hier.

3) Sichern Sie ihr Uploadverzeichnis!

Die häufigste Infizierung durch Schadcode erfolgt mittels hoch geladenen PHP Dateien. Dagegen kann man sich einfach schützen, Sie müssen dafür nur eine .htaccess mit folgendem Inhalt in ihr wp-content/uploads Verzeichnis anlegen:

php_flag engine off

4) Datensicherung, Datensicherung & nochmal Datensicherung!

Host Europe erstellt jede Nacht eine Sicherung Ihrer Webseite. Dazu zählen die Daten die auf dem Server liegen und ebenso die dazugehörigen Datenbanken. Sie haben Zugriff auf die Sicherungen der letzten 14 Tage und können diese über Ihren KIS Zugang jederzeit wieder einspielen. Einen entsprechenden FAQ Artikel finden Sie hier. Ein Datenbank-Restore kann aufgrund manueller Aktionen nur innerhalb der Geschäftszeiten (Mo-Fr 9-17 Uhr) ausgeführt werden. Sie sollten jedoch immer ein eigenes Backup Ihrer Daten (Webspace, Datenbank) haben, damit Sie diese jederzeit selbst wiederherstellen können. Dies erspart Ihnen Zeit und Sie sind damit auf der sicheren Seite. Hierzu gibt es zahlreiche Plugins, eine Suchmöglichkeit finden Sie unter https://wordpress.org/plugins/

5) Schützen Sie Ihren Administrationsbereich!

Jeder, der sich mit Wordpress einmal beschäftigt hat, weiß, wie man den Administratorbereich erreichen kann. Dieser ist immer erreichbar unter http://nureinbeispiel.de/wp-adminhttp://nureinbeispiel.de/wp-login.php

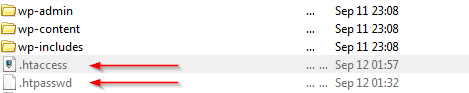

Hier kann man mit einer .htaccess Datei arbeiten, die den Zugriff auf die wp-login.php sowie auf das Unterverzeichnis /wp-admin unterbindet. Die in den meisten Fällen bereits vorhandene Server-Datei .htaccess (meist von Wordpress für die Steuerung der Permalinks verwendet) wird um 2 Code-Blöcke mit minimaler Pfadanpassung erweitert. Zusätzlich benötigen Sie noch eine Datei .htpasswd mit Zugangsdaten die ebenfalls in das Hauptverzeichnis Ihres Blogs gehört.

Hinweis: Nachfolgend erhalten Sie ein Beispiel einer solchen htaccess-Datei. Bitte beachten Sie, dass dieser Zugriffschutz in der .htaccess nicht greift, wenn Sie ein WebPack M verwenden, da hier nur Permalink-Regeln ausgeführt werden.

Anleitung für einen Zugriffsschutz via .htaccess

- Bitte legen Sie eine leere Datei mit dem Namen .htpasswd im Hauptverzeichnis Ihres Blogs an.

- Die erstellte Datei öffnen Sie nun bitte mit einem Editor. Wir empfehlen Notepad++ (https://notepad-plus-plus.org/downloads/)

- Rufen Sie den htaccess Generator unter dem folgenden Link auf https://hostingcanada.org/htpasswd-generator/ und geben in den Eingabefeldern den gewünschten Nutzernamen und ein sicheres Passwort ein – diese Kombination aus Benutzernamen und Passwort ist der Zugang für die .htaccess Abfrage. Die vom htpasswd Generator erzeugte Zeichenfolge wird in die geöffnete Datei .htpasswd eingefügt und gespeichert.

- Die Datei .htaccess im Editor öffnen und um den nachfolgenden Code erweitern. Bitte beachten Sie, dass der Pfad zu .htpasswd angepasst werden muss, damit der Server diese Datei auch finden und laden kann. Sollten Sie den korrekten Pfad nicht kennen, legen Sie eine PHP Datei mit folgendem Inhalt auf Ihrem Paket ab:

<?php

echo dirname(__FILE__);

?>

- Änderungen speichern und das Ergebnis kontrollieren.

Zugriffsschutz + Interner Schutz für Systemdateien(htaccess Code)

<Files wp-login.php>

AuthName "Admin-Bereich"

AuthType Basic

AuthUserFile /is/htdocs/wp#######_Q2RCLODP87/www/pfad/zur/.htpasswd

Require valid-user

</Files>

<FilesMatch "(\.htaccess|\.htpasswd|wp-config\.php|liesmich\.html|readme\.html)">

Require all denied

</FilesMatch>

In der Datei muss dann noch der Pfad zur htpasswd korrekt eintragen werden. Die Pfadangabe finden Sie im KIS unter Produktverwaltung - Ihr Produktbereich - Konfigurieren - Allgemeines - Allgemeine Informationen Hier finden Sie in der Tabelle "Allgemeines" einen Eintrag "Pfad". Dies ist der Pfad auf unserem Server zu Ihrem Paket.

Es gibt viele weitere Optionen das Backend vor Zugriff zu schützen, von URL Erweiterung bis Wordpress Firewall etc. Da dies aber alles über Plugins generiert wird, und man nie sicher sagen kann, ob nicht am Ende genau diese Plugins zu einem Sicherheitsproblem führen, konzentrieren wir uns hier auf die simplen Wege, die meistens dann noch die besten und effektivsten sind.

6) Sichern Sie Ihre Erweiterungen durch Captcha Abfragen

Wenn Sie Formulare, Gästebücher oder Foren unter Wordpress betreiben ist es wichtig, dass Sie diese entsprechend absichern. Hier stehen Ihnen unterschiedliche Captcha Plugins zur Verfügung. Es empfiehlt sich im Vorfeld zu recherchieren, ob es für die eingesetzten Plugins Empfehlungen gibt. Manchmal sind sogar schon in dem Plugin Captchas integriert bzw. vorbereitet. Eine kleine Übersicht bewährter Captchas für Wordpress Blogs finden Sie hier:

wordpress.org/plugins/really-simple-captcha/

Prüfen Sie weiterhin auch, ob Sie alle installierten Plugins und Module tatsächlich auf Ihrer Webseite verwenden. Oftmals testet man während der Erstellung der Webseite unterschiedliche Erweiterungen, setzt diese aber schlussendlich gar nicht ein. Diese Erweiterungen werden dann in der Regel auch nicht gepflegt und bieten Fremden so leichte Wege Ihre Webseite zu infizieren. Diese, nicht verwendeten Erweiterungen, deinstallieren Sie bitte über das Backend.

7) Dateiberechtigung anpassen, optimieren und sichern !

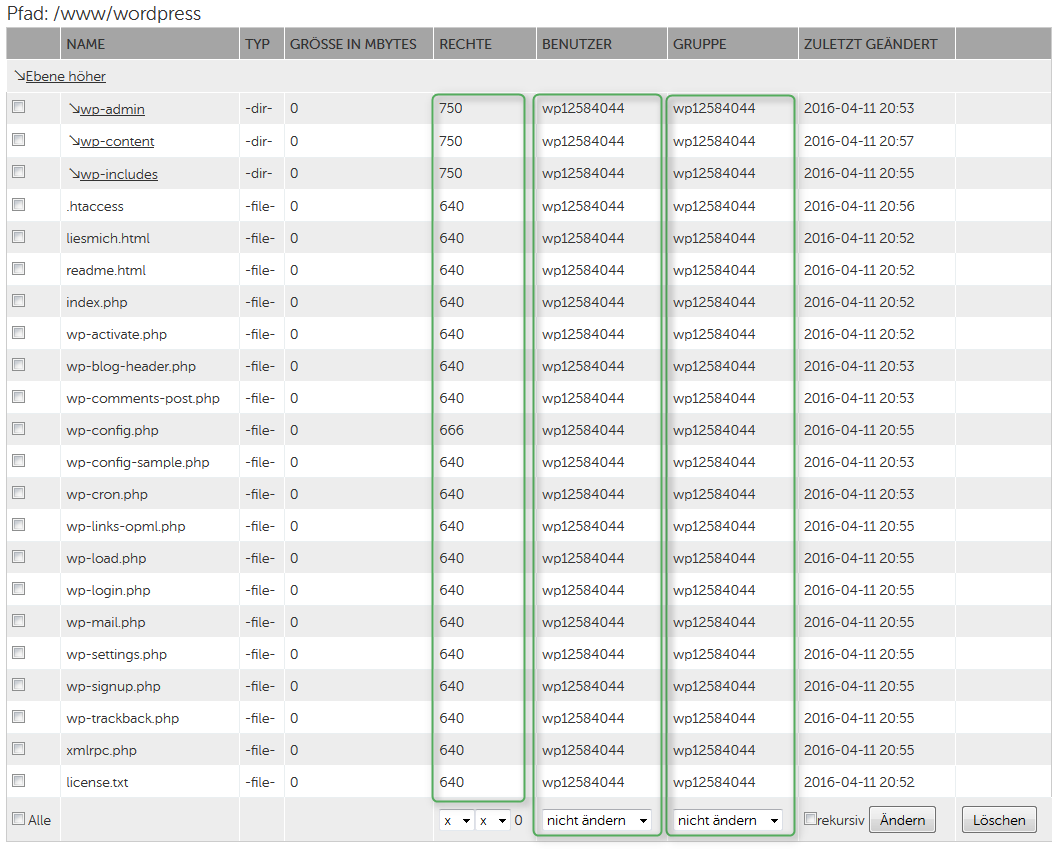

Viele Anwender setzen die Dateiberechtigung sehr hoch, da Sie so Probleme mit Ihrem Wordpress-Blog bzw. den installierten Komponenten, Modulen oder Plugins verhindern können. Dies ist zwar verständlich, aber nicht sinnvoll, da Sie so auch Angreifern ermöglichen, diese Rechte zu missbrauchen. Wir empfehlen daher folgende Rechtevergabe:

- Benutzer: ftpXXXXX

- Gruppe: wpXXXXX

- alle Verzeichnisse erhalten die Rechte 750

- alle Dateien erhalten die Rechte 640

Folgende Verzeichnisse benötigen die Rechte 770 damit Wordpress fehlerfrei arbeiten kann:

/wp-admin/

/wp-content/

/wp-content/plugins

/wp-content/upgrade

/wp-content/uploads

/wp-content/cache

./wp-cache-config.ph

/wp-content/backup/

Bei diesen Verzeichnissen setzen Sie die Berechtigung bitte rekursiv (dies bedeutet, dass diese Rechte für das Verzeichnis und alle Unterverzeichnisse gilt):

/wp-admin/

/wp-includes/

/wp-content/themes/

/wp-content/

In nachfolgendem Screenshot können Sie einsehen, wo Sie die aufgeführten Rechte einsehen können und welche Werte diese per Standard zugewiesen bekommen:

Unterstützende Hilfe zum Thema Dateiberechtigung finden Sie hier.